Retour d’expérience Gophish : Une campagne de phishing pour sensibiliser les collaborateurs aux risques cyber

Le phishing est l’une des principales cybermenaces à laquelle les entreprises et les particuliers sont confrontés. En effet, il s’agit d’une des attaques informatiques les plus rentables : la probabilité de succès est encore aujourd’hui relativement élevée, pour un coût et une difficulté technique de mise en œuvre modérés.

Sensibiliser ses collaborateurs au phishing permet d’enseigner les bons réflexes en cas de réception d’un mail douteux, tant dans le cadre professionnel que personnel : il s’agit de leur donner des clés pour se prémunir au mieux face à de telles attaques.

Qu’est-ce que le phishing ?

Pour citer Wikipédia : « L’hameçonnage ou phishing est une technique utilisée par des fraudeurs pour obtenir des renseignements personnels dans le but de perpétrer une usurpation d’identité ».

Pour ce faire, le fraudeur tente de se faire passer pour un tiers de confiance comme une banque, un organisme public ou encore un partenaire commercial.

Dans le cas d’une attaque ciblant une entreprise, le fraudeur utilisera très probablement un faux mail, car il s’agit du canal de communication le plus commun du monde professionnel.

Son objectif sera alors soit :

- D’obtenir directement une réponse à son mail contenant des informations sensibles sur sa victime (comme des coordonnées bancaires, médicales ou personnelles) ;

- De faire en sorte que la victime clique sur un lien contenu dans son faux mail, qui la redirigera sur une fausse page web dont l’attaquant a la maîtrise, et ressemblant trait pour trait à une page de connexion légitime et de confiance.

L’attaque sera un succès si l’utilisateur final répond avec des informations confidentielles ou s’il renseigne son identifiant de connexion ainsi que son mot de passe au sein de la fausse page et soumet le formulaire de connexion à l’attaquant.

Prérequis à la mise en place une campagne de phishing

D’un point de vue pratique, plusieurs prérequis sont nécessaires à la mise en place d’une campagne de phishing :

Un scénario

Le choix du scénario est un point primordial au bon déroulement d’une campagne de phishing. Il s’agit de trouver un scénario plus ou moins crédible tout en se mettant dans la peau d’un attaquant ne connaissant pas forcément le détail des habitudes de l’entreprise ou n’ayant pas accès à toutes ces informations.

Par exemple, il peut s’agir d’un faux mail indiquant aux utilisateurs qu’une mise à jour est disponible ou que leur mot de passe a expiré et qu’il faut le renouveler.

Une erreur commune pourrait être le choix d’un scénario trop anxiogène pour les salariés, au risque de dégrader l’aspect pédagogique de l’exercice. Les attaques basées sur l’émotion humaine et le risque (peur, panique, urgence…) sont en général à réserver à d’autres types d’exercices.

Un nom de domaine

Pour que l’adresse depuis laquelle le faux mail sera envoyé soit réaliste et ait des chances de duper les destinataires, il est nécessaire d’enregistrer un nom de domaine disponible très ressemblant au nom de domaine légitime associé au scénario retenu : c’est ce qu’on appelle le typosquatting. Cela peut par exemple s’effectuer en tentant de remplacer une lettre par une autre, doubler des consonnes, ou encore d’inverser deux lettres ou tout simplement choisir une autre extension.

Un serveur de mail

Un serveur correctement configuré, dont le rôle sera d’envoyer les mails aux différents destinataires, est évidemment nécessaire à la mise en place d’une campagne de phishing.

Plusieurs solutions sont envisageables pour la mise en place du serveur de mail : l’installation d’un serveur de mail entièrement maîtrisé tel que Postfix ou l’utilisation d’un service d’emailing tel que Mailgun.

Exemple de mise en oeuvre

Gophish, un framework de phishing open-source

Gophish est un framework open-source sous licence MIT permettant de réaliser des campagnes de phishing de façon simple.

Ses principales fonctionnalités sont :

- La mise à disposition d’une interface web de configuration complète ;

- La possibilité de cloner des pages web et des mails existants ;

- La planification à l’avance de l’envoi des mails ;

- Le suivi en temps réel des résultats de la campagne.

Installation

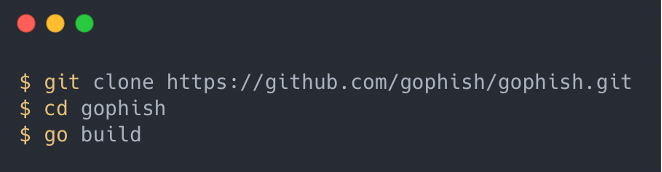

Il est possible de compiler Gophish à partir de ses sources disponibles sur son dépôt Github si l’on dispose d’une version de Go supérieure ou égale à la version 1.10 :

Un binaire « gophish » sera alors disponible au sein du dossier courant.

Lorsque celui-ci est exécuté, il est par défaut possible d’accéder à l’interface d’administration au travers du port 3333 et d’utiliser les identifiants générés lisibles dans les logs.

Pour utiliser Gophish en tant que service (sous Linux), un script de configuration de service est disponible à cette adresse : https://github.com/gophish/gophish/issues/586.

Configuration

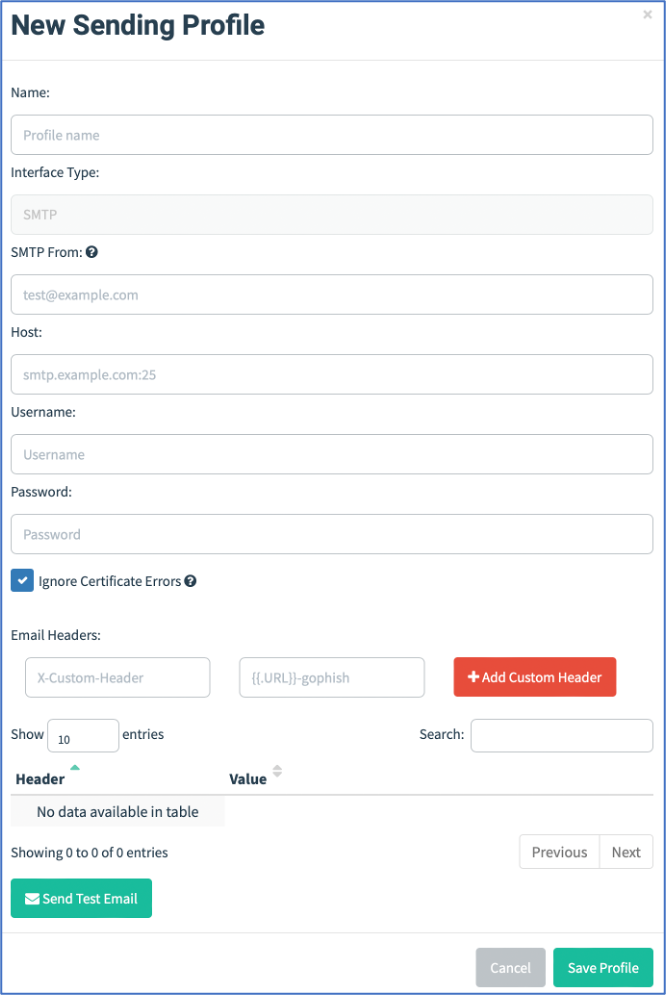

Après avoir accédé à l’interface web de configuration, la première tâche à effectuer est d’ajouter un « Sending Profile » afin de définir l’adresse email expéditrice ainsi que le serveur mail à utiliser.

Ces configurations sont accessibles via l’onglet « Sending Profiles » :

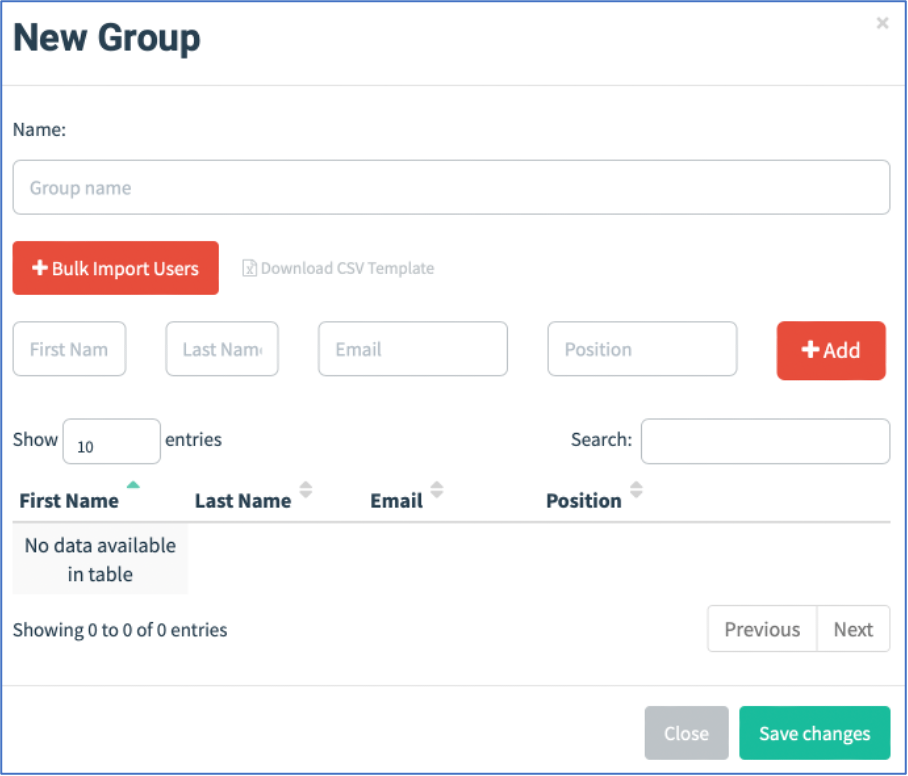

Ensuite, il est nécessaire de renseigner un ou plusieurs groupes de destinataires via l’onglet « Users & Groups » (il est possible d’importer des listes d’utilisateurs au format CSV) :

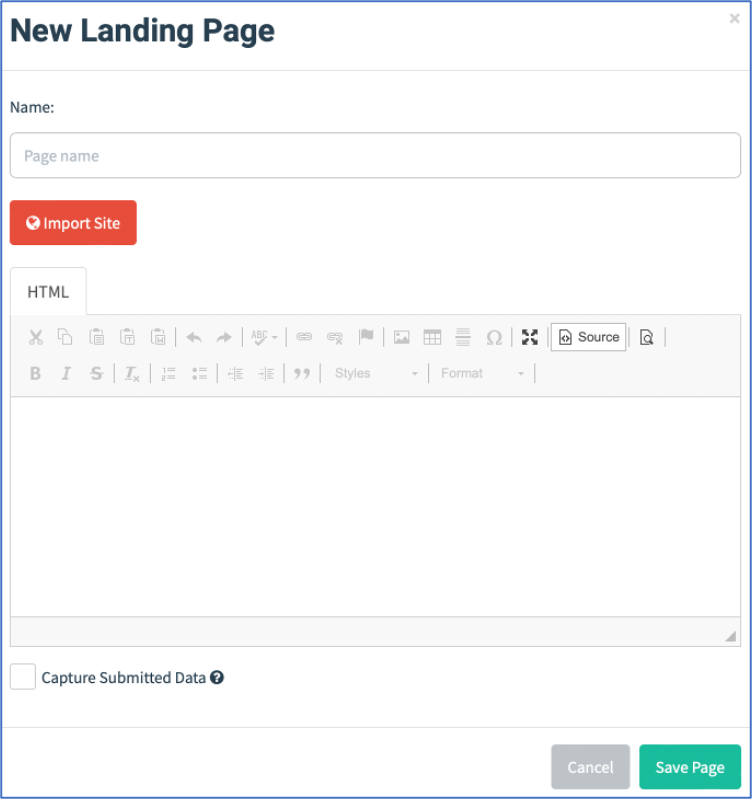

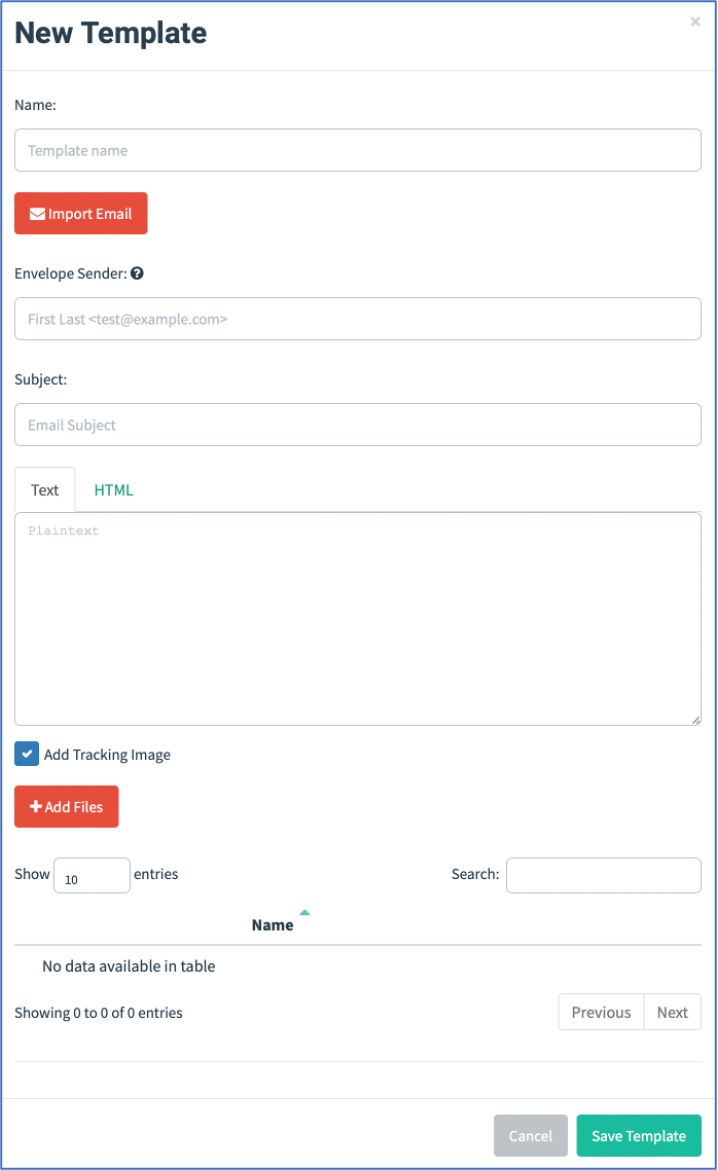

Enfin, les templates du courriel à envoyer et de la page web sur laquelle le lien redirigera les destinataires sont configurables respectivement au sein des onglets « Landing Pages » et « Email Templates ».

Lorsque le template de la page web est défini, il est possible de spécifier une URL sur laquelle un utilisateur ayant renseigné ses identifiants sera redirigé.

Ce comportement est particulièrement utile pour rediriger les utilisateurs vers un service légitime. De plus, si l’utilisateur disposait d’un cookie de session valide pour ce service, il serait alors déjà connecté et aura l’impression de s’être réellement authentifié.

Pour la page web sur laquelle le lien redirigera les destinataires :

Note : Il est possible de ne pas sauvegarder les mots de passe renseignés par les destinataires. Cette fonctionnalité peut être intéressante pour conserver au maximum l’aspect pédagogique sans réellement subtiliser d’identifiants de connexion : sauvegarder les identifiants pourrait générer du stress chez les collaborateurs cibles d’une campagne.

Pour le template de courriel :

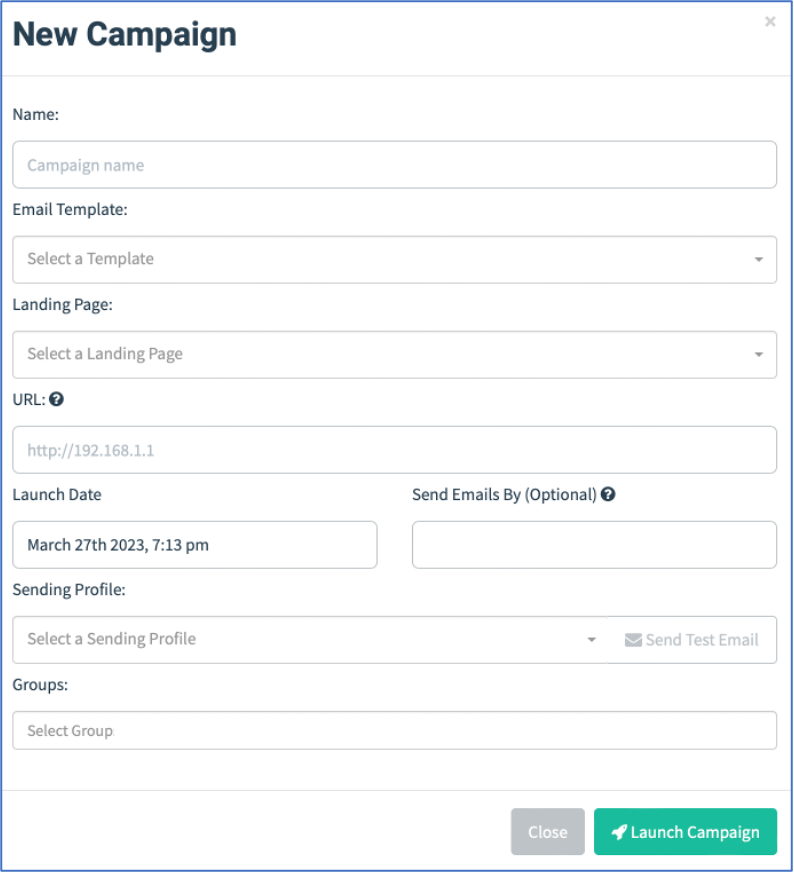

Lorsque toutes ces configurations ont été effectuées, une campagne de phishing doit être définie via l’onglet « Campaigns » :

La campagne est alors lancée.

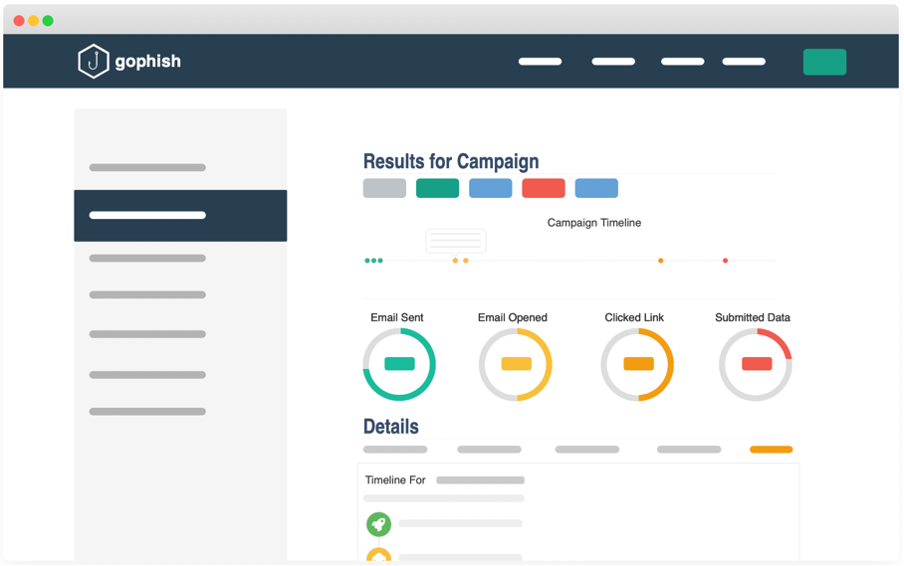

Exemple de résultats d’une campagne de phishing

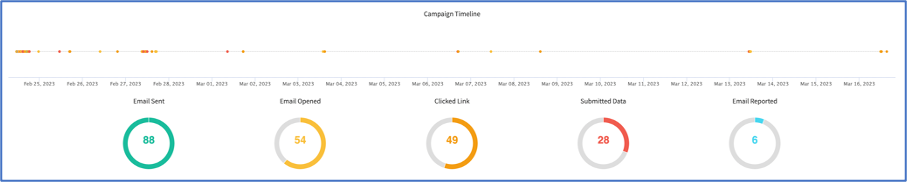

L’onglet « Dashboard » de Gophish permet de suivre en temps réel les résultats d’une campagne de phishing :

Pour cet exemple effectué dans des conditions réelles, on remarque que plus de 55% des destinataires (49 sur 88 mails envoyés) ont cliqué sur le lien présent dans le faux mail, et que plus de 57% d’entre eux ont renseigné leurs identifiants (28 destinataires sur 49 ayant cliqué sur le lien) : le phishing est une cybermenace bien réelle et non négligeable.

Le déroulé idéal serait que peu de collaborateurs aient cliqué sur le lien présent au sein du faux courriel et que celui-ci ait été remonté le plus grand nombre de fois possible.

Dans ces résultats, on remarque que seule une très faible proportion de la population cible (moins de 7%) a su remonter l’information. Le point sur lequel insister est alors de définir ou de redéfinir la procédure de remontée.

Le deuxième point de sensibilisation serait également l’apprentissage de points à vérifier au sein d’un courriel, afin de diminuer au maximum le nombre de liens cliqués.

Sensibiliser ses collaborateurs

Que regarder lorsque l’on reçoit un mail ?

Plusieurs réflexes sont à adopter lorsque l’on reçoit un courriel :

- 1. Ne pas communiquer d’informations sensibles

En pratique, aucun organisme ne demande de transmettre d’informations personnelles via messagerie.

- 2. Vérifier la cohérence du courriel

Le fond du mail doit être cohérent avec les procédures habituelles de l’entreprise. Il peut également être envisageable de contacter directement l’organisme émetteur afin de confirmer la légitimité du courriel reçu.

- 3. Passer sa souris au-dessus des liens

En survolant les liens présents au sein d’un courriel, l’adresse sur laquelle on sera redirigé en cliquant est visible en bas de la fenêtre du client mail.

- 4. Vérifier l’adresse s’affichant dans le navigateur

Lorsque l’on clique effectivement sur un lien, il est toujours possible de vérifier l’adresse présente dans la barre d’URL. Toute erreur, même d’un caractère, révèle une attaque potentielle.

- 5. Accéder manuellement au site

Il peut être envisageable d’accéder soi-même au site en question sans cliquer sur le lien présent dans le mail, en tapant son URL ou en utilisant un favori.

- 6. Se méfier des pièces jointes

Les pièces jointes peuvent contenir des virus ou des programmes malveillants. Le déploiement d’un antivirus sur les postes usuels permet de mitiger certaines attaques.

- 7. Privilégier une authentification multifacteur

Si cela est possible, privilégier une authentification multifacteur, qui consiste en l’utilisation d’un ou plusieurs éléments supplémentaires afin de prouver son identité. Cela peut par exemple être un code unique reçu par SMS à utiliser en plus de son mot de passe.

Avoir une bonne gestion de ses mots de passe

Il est recommandé d’utiliser des mots de passe complexes et différents pour chaque service.

En effet, si l’on utilise le même mot de passe pour plusieurs services différents, il sera possible pour un attaquant d’utiliser un mot de passe subtilisé pour usurper l’identité de la victime sur un grand nombre de comptes professionnels et personnels.

Il est également possible d’utiliser des coffres forts numériques tels que KeePass pour stocker de manière sécurisée tous ses mots de passe différents.

En conclusion : Que faire en cas de suspicion ou d’attaque avérée ?

Que l’on ait renseigné ses identifiants ou non, plusieurs actions sont nécessaires à la mitigation d’une attaque de type phishing.

Il est recommandé d’avoir une procédure de remontée d’alerte définie au sein de l’entreprise. Cela peut-être par exemple le fait de transférer le mail en question à une boîte fonctionnelle interne dédiée et d’en faire part aux équipes compétentes.

Dans le cas où on a malencontreusement renseigné ses identifiants, il s’agit en plus de réinitialiser au plus tôt son mot de passe compromis.

Pour aller plus loin

Dans le cas où l’on fait le choix d’installer un serveur d’envoi de mails entièrement maîtrisé tel que Postfix, il est très probable que les mails envoyés tombent dans les spams des destinataires.

Plusieurs configurations sont alors nécessaires, notamment concernant les enregistrements SPF (Sender Policy Framework), les signatures DKIM (DomainKeys Identified Mail) et les politiques DMARC (Domain-based Message Authentication Reporting and Conformance).

Des sites tels que https://www.mail-tester.com/ permettent alors d’évaluer la qualité de ses mails et la probabilité qu’ils tombent en spam.

Aussi, des attaques plus poussées peuvent être élaborées pour des cibles utilisant certaines formes d’authentification multifacteur.

Il est par exemple possible de configurer un serveur relai et d’effectuer une attaque de type man-in-the-middle en interceptant les échanges entre une cible et le service auquel il tente d’accéder.

Ainsi, l’attaquant, en plus de subtiliser les identifiants de ses cibles, serait en mesure d’intercepter les cookies de session de ces derniers : cela implique qu’il pourrait capturer certains jetons d’authentification multifacteur (par exemple un code reçu par SMS et transmis par l’utilisateur). Des frameworks tels que evilginx2 (https://github.com/kgretzky/evilginx2) peuvent être utilisés à ces fins. Des mesures palliatrices supplémentaires pourraient alors être envisagées, notamment l’utilisation de technologies d’authentification multifacteur physiques (authentification de type U2F, pour Universal Second Factor).

Focus sur la cybersécurité à Kereval

Chez Kereval, la cybersécurité est une expertise que nous mettons au service de nos clients sur divers projets et thématiques. Nos équipes de spécialistes travaillent sans relâche pour anticiper et contrer les nouvelles menaces, en appliquant des méthodes rigoureuses d’analyse des vulnérabilités et de test des dispositifs de sécurité.

Nos services incluent :

- Audit de sécurité : Identification des failles potentielles.

- Tests d’intrusion sur mesure : Simulations d’attaques réelles pour évaluer la robustesse des dispositifs de sécurité.

- Formation et sensibilisation : Sessions de formation pour les professionnels du secteur afin de renforcer la sécurité dès la conception des systèmes.

Découvrir nos offres d’emploi :

https://www.kereval.com/carriere/